nos articles et nos conseils en cybersécurité

Publié le : 10 /05/2015

Récemment la Cour de cassation (21 mai) a rejeté le pourvoi en cassation de Monsieur Olivier Laurelli et confirmait sa condamnation du 5 février 2014, pour avoir téléchargé des documents en accès libre, indexés par les moteurs de recherche, en particulier Google. Je laisse le lecteur se replonger dans les détails de l’affaire et de…

Publié le : 01 /05/2015

On parle de plus en plus de data journalisme. Selon Wikipedia, il s’agit d’un « mouvement visant à renouveler le journalisme par l’exploitation et la mise à la disposition du public de données statistiques ». À Securiteoff, certains sont journalistes et d’autres des experts dans différents domaines et notamment l’OSINT (Open source intelligence). En enquêtant…

Publié le : 22 /04/2015

Depuis quelque temps, SecuriteOff s’intéresse aux entreprises françaises qui proposent des services dans le domaine de la cybersécurité. L’une des plus importantes dans ce secteur est Sogeti, filiale de la multinationale Capgemini (140 000 personnes dans plus de 40 pays). Sur son site, Sogeti se présente comme « l’un des leaders des services technologiques et du…

Publié le : 06 /04/2015

En décembre dernier, le client VPN TheGreenBow a obtenu la Certification Critères Communs EAL3+, la qualification niveau standard et l’agrément Diffusion Restreinte OTAN et UE. Unique au monde, la certification de ce client VPN n’est pas la seule raison du succès international de cet éditeur français. Explications avec Jérôme Chappe, son Directeur général. Un cas d'école.…

Publié le : 09 /02/2015

Securiteoff entame une nouvelle rubrique consacrée à l'évolution de la législation. Les SMS sur des smartphones professionnels sont... « professionnels » Le 10 février 2015, la chambre commerciale de la Cour de cassation a rendu un arrêt qui donne aux SMS échangés sur les téléphones portables mis à disposition par les employeurs une présomption de…

Publié le : 01 /02/2015

Le mois dernier, SecuriteOff a présenté les principes et les différentes formes de la stéganographie, un moyen efficace de cacher des informations dans d’autres données. Les supports média tels que le son, les images ou les vidéos sont le plus souvent utilisés. Au même titre que la cryptographie, la stéganographie est utilisée par des groupes…

Publié le : 14 /01/2015

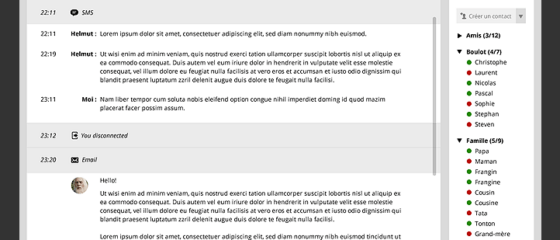

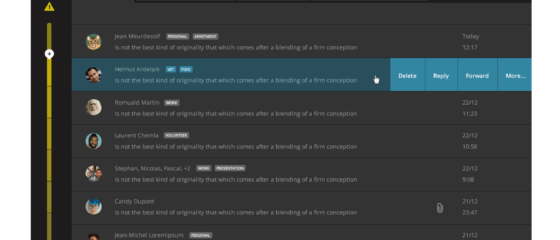

Caliopen n’est pas un logiciel, mais un ensemble de logiciels Open source dont la finalité sera de préserver les échanges qui n’ont pas vocation à être rendus publics et qui transitent par email, les réseaux sociaux comme Twitter, Facebook et Linkedin et, à terme, les SMS. Les révélations de Snowden ont confirmé que les…

Publié le : 08 /01/2015

Soutenu par Gandi et La Quadrature du Net, ce projet vise un objectif ambitieux et louable : renforcer la protection des correspondances privées. Explications avec Laurent Chemla, cofondateur de Gandi. Propos recueillis par Philippe Richard SecuriteOff : Quel est le constat de départ du projet Caliopen ? Laurent Chemla : Le constat de départ est double : la…