nos articles et nos conseils en cybersécurité

Publié le : 09 /08/2016

Le DSI devient un coach

La transformation digitale oblige le DSI à s'adapter en devenant moins un acteur exécutif qu'un stratège. Il doit faire de l'évangélisation afin accompagner la mutation technologique. Entretien avec Véronique Daval, présidente du Club Décision DSI. Propos recueillis par Philippe Richard Pouvez-vous nous présenter le Club Décision DSI fondé en 2007 ?…

Publié le : 05 /08/2016

Cybersécurité française : bug à l’export !

Face aux rouleaux compresseurs américains, les entreprises françaises spécialisées dans la cybersécurité ne font pas le poids. Frilosité, méconnaissance des marchés, absence de remise en cause des acquis… Les Français sont d’excellents ingénieurs, mais de piètres marchands ! Explications avec Jérôme Chappe Directeur Général de TheGreenBow, qui appuie ses arguments sur les témoignages et informations…

Publié le : 01 /08/2016

Cybersécurité : le ministère de la Défense soutient les entreprises

Le Pôle d’excellence cyber correspond à l’axe 4 du Pacte Défense Cyber présenté par le ministre de la Défense, Jean-Yves Le Drian, début février 2014. Premier bilan et perspectives avec Paul-André Pincemin, chef de projet du Pôle d’Excellence Cyber. Propos recueillis par Philippe Richard

Publié le : 25 /07/2016

Lutte contre le cyberterrorisme : l’ingénieur ou le hacker ?

Le dogme actuel en matière de cyberterrorisme empêche la France de mener des opérations efficaces. Réagir dans la précipitation et l'émotion n'a jamais permis d'établir une politique à long terme. Comme dans d'autres domaines, l’État et ses « conseillers » campent sur leurs positions et leurs certitudes. Promulguer (encore...) une loi et recruter des ingénieurs…

Publié le : 11 /07/2016

BYOD : La difficile cohabitation entre outils personnels et professionnels

Depuis quelques années, les salariés sont de plus en plus nombreux à souhaiter travailler avec leur PC portable ou smartphone et, plus récemment, avec leurs logiciels. Cette évolution des mentalités s'explique par l'apparition d'appareils performants et conviviaux, mais aussi de services répondant à ces besoins comme le Cloud Computing. Mais ces tendances fortes soulèvent des…

Publié le : 01 /07/2016

Avast : un espion dans votre PC ?

Quelle confiance peut-on accorder aux antivirus ? En analysant le comportement de l'antivirus d'Avast, nous avons découvert qu'il surveille les flux chiffrés. En laissant activée une certaine option, Avast a accès à tous vos identifiants et vos informations personnelles... Comme une attaque man-in-the-middle... De par sa mission première, analyser tous les fichiers et flux présents…

Publié le : 25 /06/2016

Maîtriser le BYOD et le télétravail en entreprise

Aujourd'hui, il n'est pas rare de voir un employé refuser un téléphone ou un ordinateur de fonction. La multiplicité des périphériques, des outils et des systèmes d'exploitation disponibles sont autant d'éléments qui font naître, chez le salarié, l'envie d'utiliser son matériel personnel dans le cadre du travail. Ce phénomène porte le nom de Bring Your…

Publié le : 16 /06/2016

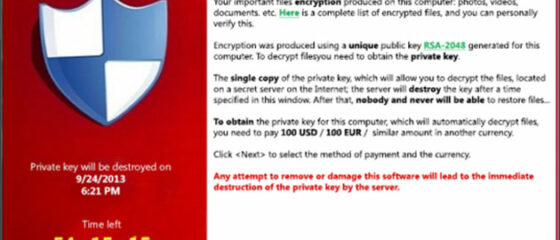

Décryptage d’un ransomware de type TeslaCrypt 2.0

Après une première partie présentant, techniquement, les méthodes exploitées par les pirates pour gérer leur ransomware, voici la suite avec l’analyse d’un ordinateur infecté sur lequel des fichiers ont été chiffrés. par Antoine Quélard et Adrien Luyé Laboratoire (C + V) O - Laboratoire de Cryptologie et Virologie Opérationnelles - Esiea

Publié le : 14 /06/2016

Les atouts d’un pare-feu dynamique (Partie 2)

Dans la partie précédente, nous avons vu qu’il était dorénavant possible de rendre un pare-feu dynamique grâce aux IP SETS. Un « IP SET » est une sorte de tableau stocké en mémoire vive dans lequel il est possible d’insérer ou de supprimer très facilement des adresses IP (v4/v6), des numéros de port, des paires d’adresses IP…

Publié le : 10 /06/2016

Les atouts d’un pare-feu dynamique (Partie 1)

Un pare-feu a pour but de faire respecter des politiques de sécurité réseau, à travers un ensemble de règles. Par exemple, les flux de données entre Internet et un réseau de consultation peuvent être contrôlés. La mise en place d’un tel dispositif joue un rôle crucial pour la sécurité d’un réseau. En effet, un pare-feu…

Publié le : 10 /06/2016

Pourquoi les preuves d’une attaque informatique sont essentielles

Récompensée à plusieurs reprises pour sa technologie et son savoir-faire, ArxSys travaille pour différents ministères et des grands comptes. Mais selon cet éditeur, les PME devraient connaître les règles de base du Forensic en cas d’attaque. Entretien avec son président et cofondateur. SecuriteOff : pouvez-vous nous présenter la genèse d’ArxSys ?…

Publié le : 26 /05/2016

Les rançongiciels : comment s’en protéger

Parmi tous les codes malveillants, les rançongiciels (ou « ransomware ») sont ceux qui touchent le plus les entreprises en ce moment. Un rançongiciel est un programme malveillant transmis en pièce jointe (aux formats ZIP, RAR, SRC, CAB mais aussi des documents bureautiques) par email ou « caché » dans un document en PDF par exemple sur un site…

Publié le : 17 /05/2016

La protection des données : un enjeu majeur pour tous les acteurs de la santé

Entretien avec Auriane Lemesle, Référente régionale de la Sécurité des Systèmes d’Information – GCS e-santé Pays de la Loire et Secrétaire Générale de l'Association pour la Promotion de la Sécurité des Systèmes d’Information de Santé (APSSIS). Propos recueillis par Philippe Richard Quels sont les enjeux et objectifs de la sécurité des SI dans…

Publié le : 11 /05/2016

Cloud et réversibilité : attention aux clauses

Le stockage des données à distance a le vent en poupe. Mais tout n’est pas parfait et la situation peut vite se compliquer dès qu’une entreprise souhaite changer de prestataire et récupérer ses données. « Les entreprises ne se posent pas trop la question concernant la pérennité des formats. Pourtant, la question de la réversibilité est…

Publié le : 02 /05/2016

Journalistes RFI tués au Mali : la remise en cause de la version officielle

Le 2 novembre 2013, une annonce a secoué le monde médiatique, laissant sans voix ceux et celles qui, au péril de leur vie, apportent l'information au public. Deux journalistes français ont été enlevés par un groupe non identifié devant la porte d'un des chefs du MNLA à Kidal (Mali). Les recherches ont immédiatement commencé et…