nos articles et nos conseils en cybersécurité

Publié le : 09 /06/2017

Valider un titre de transport dans le bus, utiliser un badge pour ouvrir une porte et même payer sans contact sont devenues des actions naturelles pour la plupart d’entre nous alors qu’elles n’existaient pas il y a encore quelques années. Ces gestes reposent sur la technologie de radio-identification qui peut sembler être une manière plus…

Publié le : 05 /06/2017

Lorsque vous naviguez sur un site Internet, vous veillez à ce que le cadenas soit bien vert et prenez une attention particulière à ce qu’il n’y ait pas de caractères étranges rajoutés au nom de domaine. Et pourtant, malgré ces réflexes, un attaquant peut utiliser les noms de domaine internationalisés afin d’imiter un site Internet…

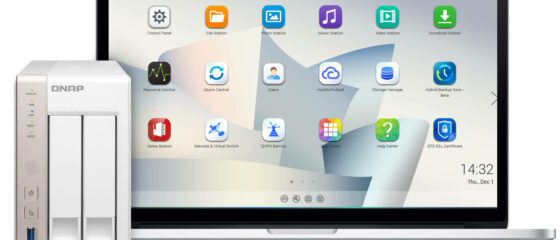

Publié le : 18 /05/2017

Panne d'un disque dur, infection virale, rançongiciel, incendie, dégât des eaux, erreur humaine : les pertes de données ont plusieurs causes. Les conséquences peuvent être dramatiques pour l'entreprise. Il convient donc de prendre des précautions afin de sauvegarder ses précieux documents. « Il ne faut jamais mettre ses ufs dans le même panier ». Ce proverbe…

Publié le : 28 /04/2017

L’éditeur supprime volontairement différents « services après-vente » (supports) pour inciter les entreprises et les particuliers à migrer vers la dernière version de Windows 10. Windows n’est pas éternel. Régulièrement, Microsoft rappelait le calendrier de ses deux supports. Celui appelé « standard » concerne les mises à jour fonctionnelles (destinées notamment à améliorer l’ergonomie du système d’exploitation ou son…

Publié le : 24 /04/2017

Les menaces liées aux Systèmes d'information (SI) peuvent avoir de graves conséquences quant à la pérennité de l'entreprise. Elles doivent donc être analysées et gérées avec pragmatisme par le responsable informatique ou le Directeur du Système d'information (DSI). Un système d'information (SI) est constitué de deux parties : la partie matérielle (le hardware) et…

Publié le : 23 /04/2017

Ransomwares, arnaques au président, vols de données sensibles… Quelles que soient leur taille et leur activité, les entreprises sont de plus en plus victimes de piratages. Ces attaques informatiques et les menaces numériques peuvent avoir un impact très important sur leur activité économique. Mais encore trop souvent, les chefs d’entreprise n’en ont pas conscience. L’une…

Publié le : 20 /04/2017

Selon des statistiques de la CNIL l'hexagone compte 897 750 caméras autorisées depuis 1995, dont 70 003 pour la voie publique et 827 749 pour les lieux ouverts au public. Ces chiffres étant issus du rapport 2011 du Ministère de l'intérieur relatif à l'activité des commissions départementales, ils ne reflètent plus la réalité. Mais ils…

Publié le : 10 /04/2017

C’est un fait : le binôme identifiant/password est une solution dépassée pour protéger efficacement un poste de travail, fixe ou mobile. Il existe différentes solutions pour le remplacer. Mais, comme le montre cette première partie, elles présentent toutes des failles... Première partie d'un dossier très complet. « En mai, fais ce qu’il te plaît » ! Telle pourrait être…

Publié le : 01 /04/2017

Pour de nombreuses entreprises et notamment des PME, la sécurité informatique n'est pas une priorité. Et la vidéosurveillance est le cadet de leurs soucis. Une grave erreur qui facilite des intrusions menées dans le cadre d'une opération d'espionnage économique... Mal conseillées par des installateurs, des PME ne disposent pas d'un réseau de vidéosurveillance performant.…

Publié le : 19 /03/2017

Aujourd’hui les constructeurs automobiles cherchent à rendre leurs produits de plus en plus autonome et informatisés. Mais si un pirate, ou une personne malintentionnée, avait accès au système embarqué. Quels sont les risques pour la sécurité ? Sortie de route pour les voitures connectées ? par Thomas Aubin et Paul Hernaul Laboratoire (C+V)O ,…

Publié le : 19 /03/2017

De manière générale, les keyloggers (ou enregistreur de frappes) sont de petits programmes informatiques capables d’enregistrer les touches appuyées sur un clavier d’ordinateur. Ils peuvent être utilisés de façon bienveillante, dans le cas d’un système de contrôle parental par exemple, ou de façon malveillante, dans le cas des virus informatiques. Dans ce dernier cas, ils…

Publié le : 09 /03/2017

Dans un peu plus d’un an, soit le 25 mai 2018, le nouveau Règlement européen sur la protection des données personnelles entrera en vigueur. La protection de ce type d’informations sensibles revêt une importance capitale pour les entreprises et les particuliers. Explications avec Maitre Olivier Iteanu. Propos recueillis par Philippe Richard …

Publié le : 04 /03/2017

Une société fictive - les Editions Officielles AFS – prétendument basée à Paris (boulevard de Courcelles, 75008 Paris Cedex) utilise le logo de la DGCCRF et reprend, pour partie, certaines de nos publications pour proposer à des entreprises une participation à une « opération pilote » visant à « contribuer à assurer un bon fonctionnement équilibré et…

Publié le : 02 /03/2017

Pour renforcer la sécurité de ses comptes, il est indispensable d’avoir des mots de passe « forts ». Difficile de tous les retenir. Sauf si vous utilisez Gostcrypt. Un logiciel gratuit qui permet également de sécuriser vos données sensibles et même Windows ! On ne cesse de le répéter à l’envi : un mot de passe différent pour compte…

Publié le : 02 /03/2017

Eric Filiol et un doctorant de l'ESIEA ont développé le premier algorithme relativement similaire à l’AES. Particularité, il contient une backdoor de nature mathématique qu’il s’agit de trouver. Au-delà de ce défi, il s’agit de faire prendre conscience de la menace que représentent les algorithmes fournis par des puissances étrangères. Dans cette interview, Eric Filiol…