nos articles et nos conseils en cybersécurité

Publié le : 27 /02/2023

Les réseaux d’entreprise sont si complexes à administrer que les trous dans la raquette sont inévitables. La tentation est grande de multiplier à l’envi des solutions cyber pour combler des lacunes en matière de sécurité. Bénéficiant du soutien du Thales Digital Factory, le programme d’incubation du groupe, la spin-off Chimere propose une nouvelle façon de…

Publié le : 02 /01/2023

Hope4Sec is a collaborative R&D group of consultants and engineers in the field of mathematical and algorithmic engineering. Made up of three Estonians, one German and two French people, this group is supported by a European company for all matters relating to logistics and administrative and tax issues. This collective has two flagship projects (among…

Publié le : 02 /01/2023

The field of information and digital technologies is becoming very complex. It is now essential for companies to understand the risks linked to a market or an environment before considering developing an activity. Every European company should therefore be aware of the issues related to technological sovereignty and the unlimited power struggles that states or…

Publié le : 24 /06/2021

Étudiants en 3e année de la formation d’ingénieur en Cyberdéfense à l’ENSIBS de Vannes, nous nous sommes intéressés à la problématique du Bluetooth constamment activé. Ce protocole est aujourd’hui très utilisé dans un grand nombre d’applications notamment dans la recherche de cas contact comme pour l’application TousAntiCovid. Dans ce contexte, nous avons voulu vérifier si…

Publié le : 04 /01/2021

Les ransomwares ne connaissent pas la crise ! Selon Coveware, spécialisé dans la récupération de rançon, les attaques par exfiltration de données sont de plus en plus courantes et se mêlent aux piratages traditionnels par rançon. « Nous avons compté plus de 1450 attaques de ransomwares connues, à travers le monde, cette année, dont une centaine…

Publié le : 02 /07/2020

Les attaques et les malwares sont clairement de plus en plus sophistiqués. Pour les antivirus, le plus important est de comprendre « ce qu’il faut analyser ». Explications avec Boris Sharov, PDG de l’éditeur russe Doctor Web, l’un des rares éditeurs d’antivirus propriétaire de sa technologie de détection et de désinfection des malwares. Les pirates sont-ils plus…

Publié le : 20 /04/2020

Eric FILIOL ENSIBS Vannes & HSE, Moscou La crise du Covid-19 depuis un mois oblige dans le monde près de trois milliards d’individus à se confiner[2], affecte plusieurs dizaines de millions de gens dans leurs activités professionnelles et a contraint des centaines de milliers d’entreprises à arrêter leur activité, menaçant beaucoup d’entre elles de…

Publié le : 28 /01/2020

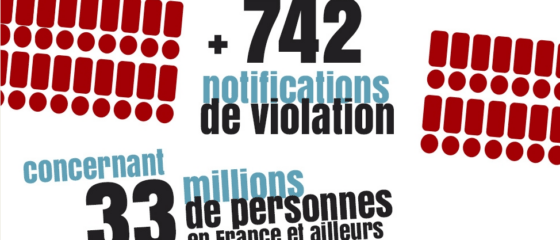

Le Règlement Général de la Protection des Données personnelles (RGPD) est entré en vigueur le 25 mai 2018 dans l’Union Européenne et affecte toutes les organisations traitant des données personnelles identifiables (DPI) de résidents européens. Il a pour objectif d’encadrer l'utilisation de ces données. Parmi les principaux points d’application figure notamment l’obligation de limiter et…

Publié le : 11 /07/2019

Divers tests non intrusifs de sécurité, de respect de la vie privée et de conformité ont été effectués par la Communauté ImmuniWeb : test de sécurité SSL, test de sécurité du site Web, test de sécurité de l'application mobile, test de conformité PCI DSS… Résultat : de gros progrès restent à faire ! L’étude…

Publié le : 07 /04/2019

Un grand nombre de personnes déclarent connaître leurs objets connectés et savoir les utiliser. Ces objets, utiles, voire indispensables, nous accompagnent désormais au quotidien de manière quasi permanente. Nous comptons aujourd’hui plus de 25 milliards de ces objets. Il faut s’attendre à doubler de chiffre pour 2020. Cette dépendance à l’objet connecté doit parallèlement s’accompagner…

Publié le : 15 /03/2019

Que se passe-t-il réellement au démarrage de l’ordinateur ? Entre la pression sur le bouton démarrer et l’interface utilisateur, l’ordinateur a dû démarrer l’ensemble de ses technologies. Pourtant, ce fonctionnement nous est complètement invisible. À chaque démarrage de l’ordinateur, il n’est pas demandé à l’utilisateur de reconfigurer chaque élément : Bus PCI, Processeur, Carte graphique... Tout cela…

Publié le : 16 /11/2018

Le mécanisme de collecte de données de télémétrie utilisé par Microsoft Office enfreint le RGPD. C’est la conclusion d’un rapport commandité par les autorités néerlandaises. Cette analyse de risques a permis d’identifier la "collecte à grande échelle et discrète de données personnelles"… sans le consentement explicite des utilisateurs. L’analyse d’impact relative à la…

Publié le : 03 /11/2018

Exécutoire depuis le 25 mai dernier, le RGPD oblige les entreprises à revoir leurs pratiques en matière de traitement et de sécurisation des données à caractère personnel. La Commission nationale de l’informatique et des libertés (CNIL) a mis en demeure plusieurs entreprises dans différents secteurs d’activité. Les premières condamnations sont attendues pour la fin de…

Publié le : 02 /07/2018

Les objets connectés font parler d’eux depuis des années et ne semblent pas prêts à disparaître des rues, maisons et lieux de travail qu’ils ont envahis. Avec 30 milliards d’objets connectés prévus pour 2020 et plus de 75 milliards pour 2025, ces appareils vont continuer à nous accompagner dans notre vie de tous les jours,…

Publié le : 23 /06/2018

par Éric Filiol ESIEA – Laboratoire (C + V)O Vous êtes le DAF d’une entreprise et votre directeur général vous contacte pour vous demander de faire un virement urgent concernant une opération tout aussi secrète qu’elle est vitale pour l’entreprise. Il est en déplacement professionnel, il vous donne moult détails qui semblent confirmer son identité,…