nos articles et nos conseils en cybersécurité

Publié le : 09 /04/2016

Sécurité informatique et PME : les 10 bonnes pratiques

Face aux nouvelles menaces, l'installation de logiciels de sécurité est indispensable, mais pas suffisante. Différentes mesures doivent être prises pour protéger les actifs des entreprises. Depuis la création, en 1983, d'un des premiers virus par Fred Cohen (considéré comme l'un des pères de la virologie grâce à ses travaux menés dans les années…

Publié le : 25 /03/2016

Faut-il passer à Windows 10 ?

Windows 10 est sorti depuis de nombreux mois. La migration se passe bien et de plus en plus d’utilisateurs continuent de migrer vers la nouvelle mouture de Microsoft. Les derniers chiffres en date (1) sont pour confirmer la tendance de la migration sans pour autant battre ce qui reste encore comme un best-seller, Windows 7. Alors,…

Publié le : 29 /02/2016

La fin des mots de passe : les solutions « efficaces » (3/3)

Après avoir expliqué pourquoi le binôme identifiant/mot de passe était devenu obsolète et présenté deux solutions biométriques. SecuriteOff termine son dossier avec des solutions plus "efficaces". Nous terminons ce long dossier par des solutions moins « futuristes » mais qui présentent le mérite d'être efficaces et faciles à administrer : le SSO (« Single Sign On ») les…

Publié le : 26 /02/2016

La fin des mots de passe : les autres alternatives biométriques (2/3)

Hier, SecuriteOff a publié la première partie d’un dossier (en 3 volets) sur la fin des mots de passe et les alternatives. Dans cet article, nous présentons des solutions qui permettraient d’identifier plus précisément une personne. Mais elles présentent un défaut majeur : leur déploiement à grande échelle et sur des terminaux mobiles est impossible ou…

Publié le : 16 /02/2016

Sécurité informatique : les 5 principales mesures à prendre

Les menaces liées aux Systèmes d’information (SI) peuvent avoir de graves conséquences sur l'avenir économique d'une entreprise. Elles doivent donc être analysées et gérées avec pragmatisme par le responsable informatique ou le Directeur du Système d’information (DSI). Un système d’information (SI) est constitué de deux parties : la partie matérielle (le hardware), la partie…

Publié le : 24 /11/2015

Dr.Web Katana : un antivirus sans signatures

L’éditeur des produits antivirus Dr.Web va proposer un nouveau produit baptisé Dr.Web Katana. Destiné à assurer une protection contre les menaces actuelles et encore inconnues de l’antivirus utilisé, cet antivirus sans signatures est basé sur des technologies préventives qui n’utilisent pas de bases virales. La décision de neutraliser telle ou telle menace est prise en fonction…

Publié le : 18 /11/2015

Comment les pirates attaquent les entreprises : explications avec DrWeb

Les entreprises sont de plus en plus victimes d'attaques informatiques. Les actes de piratage informatique n'ont pas besoin d'être sophistiqués car l'utilisateur reste toujours le maillon faible. Et l’appât du gain est toujours la principale motivation des pirates. Explication avec Boris Sharov, PDG de l'éditeur de sécurité DrWeb, qui connait bien notamment le milieu des…

Publié le : 24 /09/2015

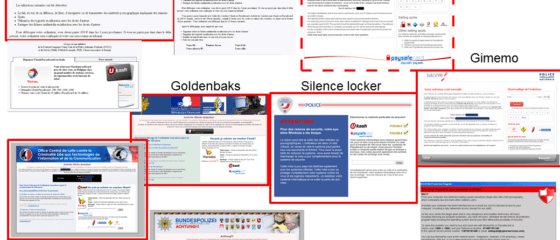

La terrible menace des rançongiciels

Appelés « rançongiciels » (ou ransomware), ces codes malveillants bloquent un ordinateur. Les PME sont devenues la cible privilégiée de ces escrocs. Face aux logiciels-rançonneurs il n'existe pas de solution logicielle réellement efficace. Seule la prévention permet d'éviter le pire. Apparu au début des années 90, ce type de programme malveillant provoque le chiffrement (ce qu'on…

Publié le : 23 /09/2015

Bien rédiger ses emails : 10 conseils

Chaque jour, les salariés reçoivent des dizaines de courriers électroniques. Tous ne sont pas urgents. Mais ceux qui le sont n'attirent pas forcément l'attention. Rien ne sert de multiplier les emails, il faut respecter quelques règles essentielles pour être lu, compris et apprécié. Auparavant, la communication interne et externe passait par des notes et des…