La solution la plus répandue permettant afin de contrôler l’accès à un contenu est l’utilisation d’un couple [login/mot de passe]. Sur la plupart des sites Internet (accès à des zones privées, forums, etc.) le login est très souvent associé à une simple adresse email. Cette solution, bien que très répandue, ne respecte pas les contraintes d’imputabilité exigées par les réglementations françaises.

En effet, la création d’une adresse email peut se faire simplement de manière totalement anonyme ; la notion d’identité est absente. La traçabilité, aussi !

Une solution à ce problème pourrait consister à associer un moyen d’identification moins contestable par la mise en place d’une plate-forme d’enregistrement utilisant les SMS.

D’un point de vue légal, en France, une ligne téléphonique ne peut être ouverte qu’à la condition d’avoir fourni des informations personnelles valides. Cette condition permet donc d’avoir le minimum requis pour tracer et imputer des connexions.

La mise en place

La mise en place d’une telle plate-forme peut être réalisée de différentes manières. Le démonstrateur qui suit en est un exemple :

« Dans le cadre d’un projet collaboratif de portail d’accès à Internet, nommé ALCASAR, j’ai eu l’occasion de réaliser une telle plate-forme afin de permettre aux utilisateurs d’accéder à Internet, sans que la présence d’un administrateur soit requise pour la création des comptes. »

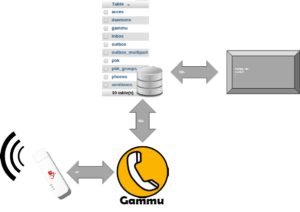

Cette plate-forme est constituée de 4 éléments (système d’exploitation, GNU/Linux) :

un abonnement mobile minimaliste (SMS en réception uniquement)

un modem GSM (clé USB 2G, 3G ou 4G)

un serveur de base de données

un logiciel de gestion des SMS (GAMMU)

GAMMU

Ce projet libre permet de gérer la transmission des SMS entre un modem GSM et une base de données. Il est constitué d’un module lancé en tâche de fond (daemon), pour récupérer les SMS reçus par le modem GSM et les stocker en base de données. Il communique avec le modem GSM au moyen de commandes AT (Ex : « AT+CPIN? » permet de connaître l’état de la carte SIM présente dans la clé 3g). Il est aussi possible d’envoyer des SMS, simplement en les copiant dans la base de données. Le daemon analyse cette base de manière permanente afin d’envoyer les SMS en attente.

Le modem GSM

Concernant ces modems, le projet GAMMU est compatible avec de nombreux périphériques : smartphones, clés 2G, 3G et 4G, modem GSM de développement..

J’ai pu travailler sur deux catégories de périphériques : la première regroupe deux clés 3G de la marque Huawei, et la seconde concerne deux modems GSM de développement.

Les clés 3G intègrent en fait deux périphériques : un modem GSM et une zone de mémoire gérée de manière traditionnelle (stockage USB). Un problème survient quand ces clés basculent automatiquement du mode « modem GSM » au mode « clé USB » (appelé aussi mode « mass storage »). Une solution peut résoudre ce problème : l’utilisation du projet USB_ModeSwitch permet de bloquer la clé sur le mode souhaité.

Un démonstrateur

Comme énoncée précédemment, cette idée de plate-forme a été intégrée au projet ALCASAR. Les organismes de grande envergure peuvent utiliser cette plate-forme sans avoir un administrateur présent à temps complet.

Le principe est le suivant. Un utilisateur souhaitant avoir un accès à Internet envoie un mot de passe de son choix par SMS au numéro de GSM de la clé 3G connectée sur le serveur ALCASAR.

Une fois reçu, ALCASAR traite et contrôle le contenu de ce SMS. S’il est considéré comme valide, un compte utilisateur est créé avec pour nom de connexion (login) le numéro de GSM ayant envoyé le SMS et pour mot de passe, le contenu du SMS.

Un filtrage par pays se basant sur le numéro d’identification (exemple : 0033 pour la France) a aussi été mis en place afin d’éviter la réception de SMS depuis un abonnement ne respectant pas les exigences françaises.

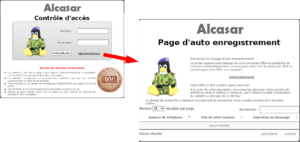

Lors de l’activation de cette plate-forme, l’utilisateur est averti sur la possibilité de pouvoir s’auto enregistrer, comme le montre l’illustration.

L’utilisateur peut alors suivre les indications pour s’auto enregistrer. Un tableau récapitulatif des numéros (semi-masqué) est disponible en consultation publique, permettant à l’utilisateur de connaître l’état de son numéro de téléphone (compte créé ou compte numéro bloqué).

Ce type de plate forme respecte bien la volonté d’imputabilité des connexions et peut être étendu à d’autres projets comme des sites web ou des forums. Le seul investissement est un modem GSM et un forfait téléphonique.