nos articles et nos conseils en cybersécurité

Publié le : 17 /11/2014

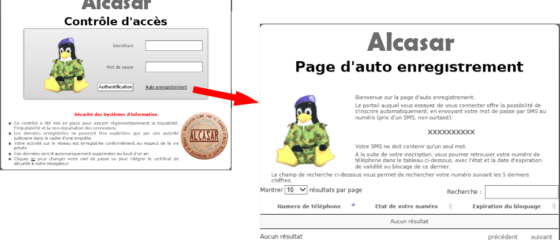

La solution la plus répandue permettant afin de contrôler l’accès à un contenu est l’utilisation d’un couple [login/mot de passe]. Sur la plupart des sites Internet (accès à des zones privées, forums, etc.) le login est très souvent associé à une simple adresse email. Cette solution, bien que très répandue, ne respecte pas les contraintes…

Publié le : 11 /11/2014

Le réseau décentralisé TOR (The Onion Router ou « le routage en oignon ») est présenté comme une solution garantissant l’anonymat des échanges fondés sur le protocole TCP. Il est composé de nœuds officiels et d’environ 300 autres qui sont plus ou moins bien « cachés » et pensés pour mieux sécuriser le réseau. …

Publié le : 30 /03/2014

Les solutions de cette start-up scannent et indexent tout le web, des canaux pirates en passant par les objets connectés et des serveurs. Dans les mailles de ses filets, elle trouve très souvent des données sensibles perdues par de nombreuses entreprises. Erwan Keraudy, fondateur avec Matthieu Finiasz et Stevan Keraudy de Cybelangel. La préparation…